今天,是Linux回炉的第六十九天

CA

我的理解,它是认证不假,但是,它只是认证web和客户端之间的认证,其实它更多的是服务和我们常说的读Key认证还是有区别的

我在部署云端部署CA的时候,基本都是下载证书,指定路径放在nginx中就完成了,但是,我最近见到我们自己单位,系统局域网上需要做CA认证服务器,然后,我去测试系统的时候发现任然是http,然后,抱着不嫌事大的态度写入了检查报告中

我觉得可以直接理解成https就是CA,因为正常都是http

端口号443

这个端口和445打印机共享或者文件夹共享端口有点像

18年的时候针对永恒之蓝勒索病毒我关闭了路由器和核心交换机的端口中就有445端口

后面再处理打印机共享的时候他们和我反应无法跨vlan做共享,于是我想到了把他们放在同一个vlan同一个二层交换机上就解决了。

https我的理解是保护自身网页的完整性,需要证书导入

如何搭建CA认证服务器

搭建CA认证

我的理解是,CA服务器原理,是由web服务器提出申请,CA服务器进行验证,再由web服务器获取公钥证书并下发

CA工作原理

1、首先,先搭建CA服务器

2、Web服务器请求CA服务器,下发证书

①生成私钥openssl genrsa -des3 -out /etc/httpd/conf.d/server.key

②使用私钥生成证书请求文件 openssl req -new -key /etc/httpd/conf.d/server.key -out /server.csr

3、CA服务器比对私钥成功后生成公钥openssl ca -keyfile /etc/pki/CA/private/cakey.pem -cert /etc/pki/CA/cacert.pem -in /tmp/server.csr -out /server.crt

4、将公钥下发到web服务器上

5、将证书导入到中间件中

6、Web服务器提供服务

7、客户端需要导入证书

8、其实,私有的https服务其实不用导入也可以,比如我在配置一些安全设备通过网页的方式,其实是可以不用导入的

CA服务器配置

vim /etc/pki/tls/openssl.cnf

basicConstraints=CA:TRUE #自己成为CA认证中心

/etc/pki/tls/misc/CA -newca #创建新的CA证书

Enter PEM pass phrase: 123456#输入密码

Verifying - Enter PEM pass phrase:123456 #再次确认

Country Name (2 letter code) [XX]: CN#输入国家

State or Province Name (full name) []:nanjing #输入城市

Locality Name (eg, city) [Default City]:jiangning #输入区域

Organization Name (eg, company) [Default Company Ltd]: jingmeng #公司

Organizational Unit Name (eg, section) []: IT #行业

Common Name (eg, your name or your server's hostname) []:ddd #主机名

Email Address []: *@qq.com

A challenge password []: #输入密码

A challenge password []: #忽略

An optional company name []: #输入公司名称

An optional company name []: #忽略

Enter pass phrase for /etc/pki/CA/private/./cakey.pem: #输入之前初始密码

Enter pass phrase for /etc/pki/CA/private/./cakey.pem: 123456

其实,我接触更多的是web服务端写入https的路径

DDoS 攻击越来越难以检测

根据 Akamai Technologies 的 2013 年第二季度互联网状况报告,“进行 DDoS 攻击的对手花费越来越多的努力使他们的攻击看起来越来越像合法的‘快闪族’,以逃避自动防御;这造成了不断升级的军备竞赛以自动化手动分析,该分析通常用于评估事件是攻击还是由于意外事件导致的合法流量。”

DDoS 是黑客活动家和其他希望通过大量流量来破坏网站运营的人最喜欢的工具。但全球宽带普及率的不断提高提高了所有类型的流量水平——因此产生了上述“快闪族”效应。 报告发现,全球平均峰值连接速度在 2013 年第二季度略有增加,增长 0.1% 至 18.9 Mbps。由于季度环比增长 13%,全球高宽带(归类为大于 10 Mbps)采用率上升至 14%。全球宽带(低于 4 Mbps)在本季度提高了 11%,2013 年第二季度标志着全球有一半的 Akamai 连接首次以至少 4 Mbps 的速度进行。

这意味着全球政治事件、足球比赛、重大公司新闻甚至是 Mylie Cyrus 的露面都可能导致临时流量激增,从而使网站不堪重负,因为越来越多的人可以随时随地访问并武装起来与社交媒体 - 一个大的峰值驱动器。

从一个样本来看,DDoS 攻击也越来越频繁。在 2013 年第二季度,Akamai 客户报告了 318 次攻击,比第一季度报告的 208 次增加了 54%。在 134 次报告的攻击中,企业部门仍然是 DDoS 攻击的主要目标,其次是商业(91)、媒体和娱乐(53)、高科技公司(23)和公共部门(17)。

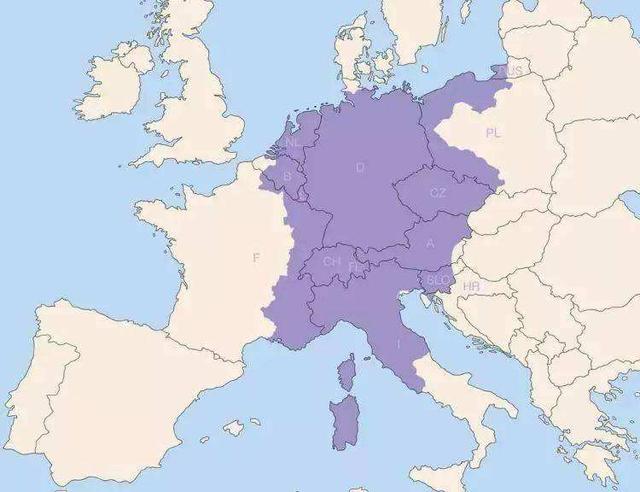

Akamai 还维护着一组分布在互联网上的未公开代理,这些代理记录了连接尝试,该公司将其归类为攻击流量。根据收集的数据,Akamai 观察到第二季度来自 175 个独特国家/地区的攻击流量,比 2013 年第一季度观察到的少两个。

前 10 个国家或地区产生了 89% 的观察到的攻击,高于上一季度的 82%。与第一季度一样,印度尼西亚和中国再次起源于观察到的总攻击流量的一半以上,但印度尼西亚在本季度将中国挤出了头把交椅,其第一季度的流量几乎翻了一番,从 21% 增加到 38%。中国以 33%(低于 34%)跃居第二。即使在从第一季度的 8.3% 下降到第二季度的 6.9% 之后,美国仍然排在第三位。

向量也在变化。自公司于 2008 年发布该报告以来,445 端口首次不是最受攻击的端口,以 15% 的比例跌至第三位,仅次于端口 443 (17%) 和端口 80 (24%)。绝大多数(90%)针对端口 80 和 443 的攻击来自印度尼西亚,高于上一季度的 80%。据观察,印度尼西亚发起了针对港口 80 和 443 的大多数攻击,比上一季度的 80% 上升了 90%。

DDoS 攻击越来越难以检测

根据 Akamai Technologies 的 2013 年第二季度互联网状况报告,“进行 DDoS 攻击的对手花费越来越多的努力使他们的攻击看起来越来越像合法的‘快闪族’,以逃避自动防御;这造成了不断升级的军备竞赛以自动化手动分析,该分析通常用于评估事件是攻击还是由于意外事件导致的合法流量。”

DDoS 是黑客活动家和其他希望通过大量流量来破坏网站运营的人最喜欢的工具。但全球宽带普及率的不断提高提高了所有类型的流量水平——因此产生了上述“快闪族”效应。 报告发现,全球平均峰值连接速度在 2013 年第二季度略有增加,增长 0.1% 至 18.9 Mbps。由于季度环比增长 13%,全球高宽带(归类为大于 10 Mbps)采用率上升至 14%。全球宽带(低于 4 Mbps)在本季度提高了 11%,2013 年第二季度标志着全球有一半的 Akamai 连接首次以至少 4 Mbps 的速度进行。

这意味着全球政治事件、足球比赛、重大公司新闻甚至是 Mylie Cyrus 的露面都可能导致临时流量激增,从而使网站不堪重负,因为越来越多的人可以随时随地访问并武装起来与社交媒体 - 一个大的峰值驱动器。

从一个样本来看,DDoS 攻击也越来越频繁。在 2013 年第二季度,Akamai 客户报告了 318 次攻击,比第一季度报告的 208 次增加了 54%。在 134 次报告的攻击中,企业部门仍然是 DDoS 攻击的主要目标,其次是商业(91)、媒体和娱乐(53)、高科技公司(23)和公共部门(17)。

Akamai 还维护着一组分布在互联网上的未公开代理,这些代理记录了连接尝试,该公司将其归类为攻击流量。根据收集的数据,Akamai 观察到第二季度来自 175 个独特国家/地区的攻击流量,比 2013 年第一季度观察到的少两个。

前 10 个国家或地区产生了 89% 的观察到的攻击,高于上一季度的 82%。与第一季度一样,印度尼西亚和中国再次起源于观察到的总攻击流量的一半以上,但印度尼西亚在本季度将中国挤出了头把交椅,其第一季度的流量几乎翻了一番,从 21% 增加到 38%。中国以 33%(低于 34%)跃居第二。即使在从第一季度的 8.3% 下降到第二季度的 6.9% 之后,美国仍然排在第三位。

向量也在变化。自公司于 2008 年发布该报告以来,445 端口首次不是最受攻击的端口,以 15% 的比例跌至第三位,仅次于端口 443 (17%) 和端口 80 (24%)。绝大多数(90%)针对端口 80 和 443 的攻击来自印度尼西亚,高于上一季度的 80%。据观察,印度尼西亚发起了针对港口 80 和 443 的大多数攻击,比上一季度的 80% 上升了 90%。

一个时钟服务器故障引起停产4.5个小时。

变电站二次设备间有台Z1 GPS主时钟(DG-GPS0720时间同步系统)的东西,大成网络技术有限公司生产的,突然有一个通道2报警灯亮,随机,车间自动生产线停止运行。

停产两个小时后故障分析的结果是:由于两个系统时间不同步,MES(下工单,采集质量数据)和生产集控连接失败,导致没法生产,工人都在车间坐等恢复。

由于没修过这东西,也没技术资料,只有采用电工的终极绝招:断电复位,报警灯不亮了,可是对方依然连不上,同网段可以ping通,其它网段不通,防火墙全放开也不行。

处理办法:两个系统手工同步时间,误差不超过5秒就能正常对接,生产恢复。

后续:晚上8:45,把时钟服务器又断电复位了一次,下班回家。第二天居然都能连接了。

思考:1、这个时钟服务器需要多次重启?或者真正重启起来提供服务需要3个小时以上。2、发生故障时候,正在打雷下雨,有可能跟天气有关系。3、断电复位是能够解决问题的,不过要长时间停产,还是应该考虑应急措施的。

后续:1、防火墙打开,导致信息中心监测到其它服务器通过445端口扫描互联网,只能在防火墙加条禁用445端口的策略,看来不影响生产。2、这家大成网络科技有限公司挺神秘的,全网搜索不到技术服务电话,后续服务不是太友好。