这些行业当心被勒索!某软件洗劫全球1300+公司

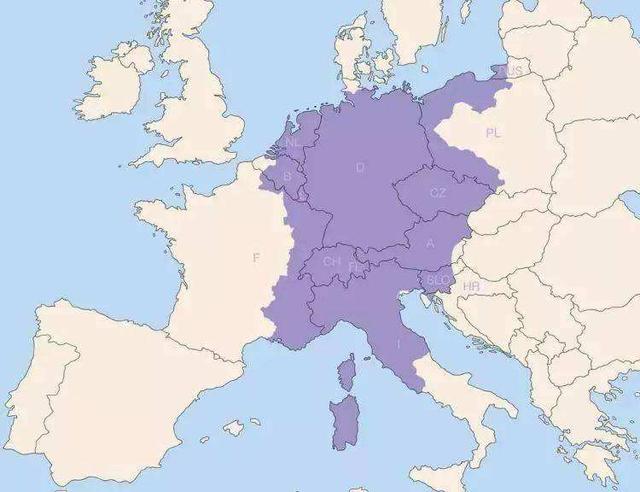

去年6月到现在,一个名叫“Hive”的勒索软件很活跃[泪奔]采用双重勒索模式窃取数据,并发在泄露站点上,到今年11月,已经向全球1300+公司勒索了上亿美元的赎金!

太可怕了!!他们主要攻击的行业涉及政府、通信、制造、信息技术、医疗保健和公共卫生。相关的企业都注意起来,加强网络安全防护![加油]

#网络安全##网络安全##数据安全##企业##勒索软件攻击#

安全报告显示:由恶意内部人员启动的勒索软件攻击值得警惕

根据云安全公司Gigamon的一份新报告,近三分之一的组织遭受了由恶意内部人员启用的勒索软件攻击,与内部人员意外操作造成的影响 (35%) 一样普遍。

Gigamon 报告称,其针对全球勒索软件状况的调查分析发现,59%的组织认为勒索攻击事件在过去三个月中恶化。

“Lapsus$ 集团这样的攻击者利用心怀不满的员工获取公司网络的访问权而闻名,95%(和 99% 的 CISO/CIO)将恶意内部人员视为重大风险。 ” Gigamon 警告说。“幸运的是,受访者中有 66% 制定了应对这两种内部威胁的策略。”

Gigamon报告的其他主要内容为:

勒索软件被视为董事会级别的优先事项。全球 89% 的董事会将这一威胁视为优先关注的问题,这一数字在英国 (93%)、澳大利亚 (94%) 和新加坡 (94%) 有所上升。当被问及如何看待这种网络威胁时,所有地区的主要看法是这是一个“声誉问题”(33%)。

57% 的受访者认为网络保险市场正在加剧勒索软件危机。66% 的澳大利亚受访者和68% 的新加坡受访者对此表示担忧。

参考链接:itwire.com

微软:黑客使用 H0lyGh0st 勒索软件瞄准中小企业

微软本周对使用 H0lyGh0st 勒索软件攻击全球中小型企业的攻击者敲响了警钟。

这些自称为H0lyGh0st并被微软追踪为 DEV-0530 的黑客至少从 2021 年 6 月开始使用勒索软件,并自 2021 年 9 月以来成功入侵了众多组织。

与其他勒索软件团伙类似,该组织进行双重勒索,威胁要释放从受害者那里窃取的敏感信息,除非支付赎金。

DEV-0530 似乎与 (APT) 参与者 DarkSeoul(也称为 Plutonium 和 Andariel)有关,基于电子邮件通信和 DEV-0530 使用 DarkSeoul 独有的工具。

DEV-0530 是一个出于经济动机的对手,主要使用勒索软件来实现其目标。该组织试图通过声称帮助受害者改善他们的安全状况来使其行动合法化。

攻击者威胁要在社交媒体上公开受害者数据,除非支付赎金。DEV-0530 的活动与 DarkSeoul 的活动部分重叠,DarkSeoul 是一个以 2013 年在韩国造成严重破坏而闻名的 APT 组织,另外还观察到针对欧洲和美国的组织。

勒索软件团伙在暗网上泄露 Medibank 数据

在拒绝支付网络犯罪集团要求的赎金后,Medibank 终于目睹了客户个人数据在网上泄露的可怕时刻。目前,该团伙的身份尚未透露,但可能与俄罗斯勒索软件组织 REvil有关联,该团伙已发布了大约 200 名 Medibank 客户的个人详细信息,仅占泄露数据总数的一小部分:970 万客户的个人详细信息和 500,000 名客户的健康索赔数据。

这个臭名昭著的组织于周三早些时候开始在与REvil勒索软件团伙相关的博客上发布数据,该博客文章称将很快上传更多数据。被盗记录包括客户姓名、地址、出生日期、政府身份证号码和医疗索赔信息。

泄露的数据还包含屏幕截图,显示了网络犯罪团伙与 Medibank 首席执行官 David Koczkar 之间的谈判对应关系。WhatsApp 消息表明,该勒索软件组织还打算泄露“用于解密信用卡的密钥”,这与 Medibank 的声明相矛盾,该声明称没有访问任何银行或信用卡详细信息。人们还认为,泄露的数据包括知名人士的个人详细信息,包括总理安东尼·艾博年和网络安全部长克莱尔·奥尼尔。

尼尔还为 Medibank 辩护,称该公司遵循政府的建议不支付赎金。澳大利亚联邦警察局表示,私人健康信息的发布可能“令人痛苦和尴尬”,并警告那些尚未公布数据的人面临敲诈的风险。网络攻击已经对澳大利亚最大的健康保险公司 Medibank 产生了巨大影响。安全漏洞的消息一公开,Medibank 的市值就蒸发了数亿美元。自 10 月以来,该公司股价已下跌 20% 以上。

Medibank 和澳大利亚联邦警察敦促客户对其在线账户中的网络钓鱼诈骗和可疑活动保持高度警惕。建议他们确保不要为多个帐户使用相同的密码,并在可用选项的在线帐户上启用多因素身份验证。

乌克兰称俄罗斯黑客使用新的 Somnia 勒索软件擦除器

俄罗斯黑客用一种名为“Somnia”的新型勒索软件感染了乌克兰的多个组织,加密他们的系统并导致运营问题。乌克兰计算机应急响应小组 (CERT-UA)通过其门户网站上的公告确认了此次攻击,将攻击归咎于“来自俄罗斯的爱”(FRwL),也称为“Z-Team”,他们追踪为UAC-0118。

该组织此前披露在 Telegram 上创建了 Somnia 勒索软件,甚至发布了针对乌克兰坦克生产商的攻击证据。 据 CERT-UA 称,该黑客组织使用模仿“高级 IP 扫描仪”软件的虚假网站来诱骗乌克兰组织的员工下载安装程序。

CERT-UA 表示攻击者滥用受害者的 Telegram 帐户来窃取 VPN 连接数据(身份验证和证书)。如果 VPN 帐户不受双重身份验证的保护,黑客就会使用它进行未经授权的访问,以针对受害者雇主公司网络。入侵者会部署 Cobalt Strike 信标,上传数据,并使用 Netscan、Rclone、Anydesk 和 Ngrok 执行各种监视和远程访问活动。

CERT-UA 报告称,自 2022 年春季以来,在初始访问代理的帮助下,FRwL 对属于乌克兰组织的计算机进行了多次攻击。Somnia 勒索软件针对包括文档、图像、数据库、档案、视频文件等等文件类型。被加密的文件使用 .somnia 扩展名。

Somnia 不要求受害者支付赎金以换取解密器,此恶意软件应视为数据擦除器,而不是传统的勒索软件攻击。

微软报告称,俄军方黑客与乌克兰勒索软件攻击有关

自 10 月以来,针对乌克兰和波兰的运输和物流组织的一系列攻击与 Prestige 勒索软件有关,这些攻击与俄罗斯精英军事网络间谍组织有关。Microsoft 安全威胁情报 (MSTIC) 的研究人员根据取证文物和受害者学、交易技巧、能力和与该组织先前活动重叠的基础设施,将勒索软件攻击锁定在俄罗斯 Sandworm 威胁组织上。

攻击者在受害者的企业网络中部署了勒索软件有效载荷。这种策略在针对乌克兰组织的攻击中很少见,它与俄罗斯黑客组织之前的活动相匹配,例如在冲突之前使用HermeticWiper破坏性恶意软件。

“截至 2022 年 11 月,MSTIC 评估 IRIDIUM 很可能执行了 Prestige 勒索软件式攻击。”MSTIC说。Prestige 勒索软件活动可能会突显 IRIDIUM 破坏性攻击计算的谨慎转变,这表明直接向乌克兰提供或运送人道主义或军事援助的组织面临的风险增加。

通过使用多种方法进行 Prestige 勒索软件部署,包括使用 Windows 计划任务、编码的 PowerShell 命令和默认域组策略对象,这些威胁行为者的复杂性得到了体现。在之前的报告中,微软分享了一系列入侵指标 (IOC) 和高级搜索查询,以帮助管理员抵御 Prestige 勒索软件攻击。

Sandworm(又名 BlackEnergy、Voodoo Bear、TeleBots)是一个俄罗斯黑客组织,自 2000 年代中期以来活跃了至少 20 年,据信其成员是俄罗斯 GRU 特殊技术中心 (GTsST) 74455 单元的一部分。

它们与导致 2015 年和 2016 年乌克兰停电的攻击以及针对乌克兰银行的KillDisk 擦除器攻击有关。该组织还被认为创建了 NotPetya 勒索软件,从 2017 年 6 月开始造成数十亿美元的损失。

2020 年 10 月,美国司法部指控该组织的六名特工从事与 NotPetya 勒索软件攻击、2018 年平昌冬奥会和 2017 年法国大选有关的黑客行动。今年早些时候,在 2 月,美国和英国网络安全机构发布的联合安全咨询也将 Cyclops Blink 僵尸网络锁定在俄罗斯军事网络间谍之前,其中断阻止了其在攻击中的使用。

自从1989年第一个勒索软件出现以后,持续在全世界产生巨大的破环力,从而变得家喻户晓。今天的勒索软件,仍然在快速进化,现在已经发展到了第九个阶段,具有跨平台勒索攻击能力。

#新闻速递#乌克兰计算机应急响应小组 (CERT-UA)发布消息称,俄罗斯背景的黑客组织通过一种名为“Somnia”的新型勒索软件感染了乌克兰多个组织,并对受感染的网络系统进行加密,该黑客组织被追踪为UAC-0118。不过,截止目前,乌克兰方面并没有发布任何可证实黑客组织加密攻击的内容

加拿大贝尔子公司遭受Hive勒索软件攻击

价值数十亿美元的电信巨头加拿大贝尔公司的子公司周四宣布,该公司遭受勒索软件攻击,并已发生数据泄露事件。

Bell加拿大子公司负责为安大略省和魁北克省的住宅和小型企业客户安装 Bell 服务,例如电话、WiFi 和电缆。

预定技术人员上门服务的客户数量不详,他们的姓名、地址和电话号码也在事件中被泄露。

发言人说:“我们立即采取措施保护受影响的系统,我们希望向我们的客户保证,在事件中没有访问包含客户信息的数据库,例如信用卡和借记卡号码、银行或财务数据。”

Bell加拿大子公司补充说,调制解调器或机顶盒等设备并未受到攻击的影响。

Hive 勒索软件组织上周四将该公司数据添加到其泄漏站点,声称于 8 月 20 日发起了本次攻击。

Hive是最活跃的勒索软件团伙之一,上个月发生了 150 多次攻击。据FBI称,自 2021 年 6 月以来,Hive 一直很活跃,经常针对美国的医疗保健系统。 据报道, Hive在四个月的时间里入侵了 350 多个组织,但只有少数组织的数据泄露,这表明大多数受害者支付了赎金。

参考链接:网页链接

卡巴斯基发现针对亚太地区智能手机用户的恶意攻击

随着亚太地区采用移动银行业务的持续升温,卡巴斯基警告称,针对 Android 和 iOS 设备的攻击将越来越多。臭名昭著的 Anubis 木马向其目标智能手机安装移动银行木马与勒索软件功能的组合。

根据卡巴斯基的说法,移动银行木马是恶意软件中最危险的类型。这种威胁通常通过将木马伪装成合法应用程序来引诱人们安装,最终从移动用户的银行账户中窃取资金。

Anubis 是一种手机银行木马,早在 2017 年就针对 Android 用户。其全球攻击活动针对来自俄罗斯、土耳其、印度、中国、哥伦比亚、法国、德国、美国、丹麦和越南的智能手机用户。

最近的调查结果表明,这种威胁背后的网络犯罪分子已经开始实施勒索功能。

根据卡巴斯基 2022 年第二季度的最新移动安全统计数据,该恶意软件家族是最常见的恶意软件之一。全球卡巴斯基用户中有十分之一 (10.48%) 遇到过 Anubis 移动银行木马。

最初的感染是通过多种方式完成的——Google Play 上提供的看起来合法且排名靠前但恶意的应用程序、smishing(通过 SMS 发送的网络钓鱼消息)或其他恶意软件推广安装。

这个臭名昭著的移动银行木马家族可以接管受害者设备,可以窃取个人信息和身份、访问私人数据和登录凭据、录音、获取GPS位置信息、锁定设备等等。

针对 iOS 用户的短消息钓鱼包含一个简短的描述和一个登录页面的 URL。如果用户点击链接并打开登录页面,有两种情况:iOS 用户被重定向到模仿苹果官方网站的网络钓鱼页面,Android 设备则被诱导下载安装恶意软件。

参考链接:backendnews.net

#新闻速递# 据报道,黑客利用《原神》(游戏名)反作弊服务 mhyprot2.sys,以阻止杀毒进程和服务以大规模部署勒索软件。由于mhyprot2.sys 可以集成到任何恶意软件中,目前研究人员正在调查以确定程序的范围。(来源:ZAKER)

2022年上半年威胁数量同比增加52%;政府、制造业和医疗保健是恶意软件攻击针对的前三大领域。其中,LockBit和Conti等主要勒索软件即服务(RaaS)提供商的恶意活动数量同比增长500%;随着Linux系统的采用率提高,针对Linux系统的勒索攻击数量激增75%。

近日,商业服务公司Morley Companies披露了一起用户数据泄露事件,在2021年8月,该公司遭遇了勒索软件攻击,大量的文件和数据被加密,而在此之前攻击者已经窃取了大量的用户数据。

Morley是美国一家为财富500强和全球100强客户提供商业服务的公司,其业务包括会议管理、后台处理、联络中心、展品制作和展览等。

2021/12/12欧易全球快讯

1. 农信银中心“一点接入”数字人民币系统上线

2. 财富500强埃森哲遭比特币勒索软件攻击,数据已在暗网泄露;

3. 欧易:欧易上线DeHorizon,这是一个致力于打造玩家可社交、可共创的元宇宙游戏生态,以“Play for Fun and to Earn”的方式让玩家提前进入到DeHorizon元宇宙。

4. 星巴克中国推出了由本土自主研发的全新半自动咖啡设备 -- 星巴克鲜萃滴滤咖啡机。

5. CoinMetrics:EIP-1559实施后以美元计算的以太坊矿工收入实际增长7.1%

“2021 年遭受勒索攻击后平均需要9.9天才能恢复业务,66%的组织遭受过勒索攻击。总体而言,在最严重的勒索软件攻击中组织支付的平均赎金相比2020 年增加了近五倍,达到812360 美元。”7月1日,厦门校友经济发展高峰论坛开幕,360公司创始人周鸿祎参会并发表主题演讲。

当前,加快数字化发展已经上升为国家战略,纳入国家的十四五规划和2035远景目标。周鸿祎表示,未来所有经济都和数字经济有关。互联网上半场是数字产业化,下半场是产业数字化。产业数字化的主战场将是工业互联网、车联网、新型智慧城市等新场景,主角是政府和传统产业。未来5-10年,将不再区分传统企业和数字企业,所有企业都是数字化企业,没有数字化的企业将会被淘汰。

“元宇宙是数字化发展到高级阶段的产物,其本质就是运用这些技术推动虚拟世界和现实世界打通、融合。”周鸿祎将元宇宙分为游戏派、炒币派、逃离现实派,以及360所支持的数字孪生派。他总结数字孪生的元宇宙有四个特点,即现实可计算、人际交流更灵活、组织更弹性、流程更优化。比如利用数字孪生技术进行远程采矿或远程的医疗问诊,可以把现实世界映射到虚拟世界,通过虚实融合打破现实世界的限制,为现实中的人和组织赋能,让世界更美好。同时,他强调一定要警惕警惕元宇宙这一极端虚拟世界的数字风险。

在软件定义世界的趋势之下,数字化本身存在巨大风险。除此之外,数字化的外部威胁也在不断升级。随着网络战的愈演愈烈,城市、关键信息基础设施、大型企业已经成为主要的攻击目标。6月18日以色列发生网络攻击事件,耶路撒冷和埃拉特两个城市的导弹袭击警报响彻云霄。周鸿祎表示,这表明出于政治意图的黑客组织和其他黑客,都将城市、关键信息基础设施视为实现战略目标的首选攻击对象。

除了APT攻击,周鸿祎表示,勒索攻击已经成为数字化的“死对头”, 今年以来政府、大型企业、中小微企业在勒索攻击面前无一幸免。4月,哥斯达黎加由于遭受勒索攻击,致使国家财政部陷入瘫痪,医疗保健系统陷入混乱,国家宣布进入紧急状态。3月,全球科技巨头英伟达、三星也接连遭到勒索攻击,核心机密数据遭到泄露。1月,浙江温州的一家小超市也因勒索软件攻击造成了储值卡系统无法使用,交付赎金后数据也未恢复。

面对传统安全的不足,周鸿祎用从起点、理念、模式三个角度总结了360的不同。起点不同指360以互联网、数字化为起点,不同于传统安全局限于杀毒软件、防火墙等孤立的安全产品。360既专精于安全,又拥有大数据、AI和云计算等数字化前沿技术实力,并通过免费安全积累了海量的安全大数据,并在全球范围内首创云查杀能力,是名副其实的数字安全公司,代表了安全的未来发展趋势。理念不同指360更加注重数据、实践、运营和人的作用,而模式不同在于360更加注重长期的运营与服务。

“360是唯一有能力为城市提供整体安全解决方案的公司”,周鸿祎以城市为例,讲360是如何像建立“互联网数字安全医院”一样,为城市构建数字空间体系,建设安全基础设施,输出如水、电、气一样的安全基础服务,实现数字安全的全面赋能。除此之外,360还为大型企业建数字安全体系,为中小企业提供“拎包入住”的SaaS服务。未来,360将把服务于国家和社会的数字安全能力复制到各行各业,为数字中国的建设贡献力量。

---------------------------------------

(市场有风险,投资交易需谨慎。所涉标的不做任何推荐,据此投资交易,风险自负。)

勒索病毒[1DCC1485-W].[yourfriendz@techmail.info].makop 加密金蝶数据库修复

【单位名称】 北京康泉嘉业医疗器械有限公司

【介质描述】

财务服务器

【数据恢复故障描述】金蝶财务软件无法运行运行后缀被修改.[1DCC1485-W].[yourfriendz@techmail.info].makop

【数据恢复故障分析】

1:经过金蝶软件商检测数据库被加密推荐用户联系到我们数据恢复中心进行数据修复。

【数据恢复过程】

1:WINHEX检测文件结构,文件页头页尾部分数据区被勒索软件加密修改

2:根据用户提供的历史BAK文件,对加密文件提取所有表结构后导入空库,数据库带二次开发处理有些难度

800M的库经过几个小时的处理完美恢复,在金蝶环境里面验证无任何报错,

SAAS软件与勒索病毒

都是绑架数据,都是要钱,勒索病毒最多绑架一次。交钱给数据。

SAAS软件是一直绑架数据,一直要钱,

SaaS软件说白了就合法的勒索病毒。

勒索病毒还能讨价还价,SAAS软件一旦用了,就没得讨价还价,而且还可以涨价,你还没脾气!!!

勒索病毒你还能防,你进了SAAS的坑,再也出不来。#SAAS##ERP#

360周鸿祎指责微软抄袭了他的安全模式,或者叫商业模式,但是这种模式是流氓软件,所以微软成了最大安全软件公司,也就是最大的流氓软件公司,你们想不到吧。

现在病毒已经从过去单纯好玩变成了盈利模式,勒索软件病毒出现会加密电脑的所有文件,所以非常可怕,如果有重要文件被锁,不给钱只能丢失了,给了钱还不一定能解密。所以现在使用windows非常不安全,你的电脑随时给病毒木马勒索软件加密勒索,建议要立即弃用windows。因为现在是盈利病毒,要钱,杀毒软件也杀不了,他还杀杀毒软件。所以你说现在病毒少了,但是来一次勒索病毒就是要命。

杀毒软件不可靠,查杀小病毒有啥用呢,勒索病毒杀不了,所以所谓最大安全公司也是摆设,能杀死勒索病毒再说,但是可能吗?很多人电脑都被勒索病毒勒索,所以现在就弃用windows,不让最大安全公司继续忽悠。

来自勒索软件世界的新滑稽剧 ——

一群黑客正在试图勒索欧盟最大的导弹系统制造商MBDA。攻击者声称入侵了他们的网络并窃取了60GB的机密数据,包括设计文件。

该公司说没有发生黑客攻击,但敲诈者不知怎么得到了他们的外置硬盘,上面没有任何机密。目前还不清楚谁在撒谎。